حمله سایبری به ۲۰ هزار سایت "وردپرس"

مهاجمان سایبری در اقدامی جدید، بیش از ۲۰ هزار سایت "وردپرس" را در یک باتنت بةکار گرفتهاند که میتواند دستوراتی را برای جستجوی فراگیر ورودهای سایتهای وردپرس در اینترنت صادر کند.

به گزارش خبرنگار علمی باشگاه خبرنگاران پویا؛ در تحقیقات جدید منتشر شده توسط شرکت امنیتی در شاخه وردپرس، مشخص شده که مهاجمان سایبری بیش از 20 هزار سایت وردپرس را در یک باتنت بهکار گرفتهاند که میتواند دستوراتی را برای جستجوی فراگیر ورودهای سایتهای وردپرس در اینترنت صادر کند.

این شرکت اعلام کرده است که ماژول "Wordfence" این شرکت (یک سیستم دیوار آتش در برای حملات جستجوی فراگیر برای سایتهای وردپرس) در ماه گذشته، بیش از پنج میلیون تلاش ورود از سایتهای آلوده به دیگر پورتالهای وردپرس را شناسایی کرده است.

کارشناسان امنیتی این حملات را حملات "لغتنامهای" نامیدهاند زیرا این حملات، پیادهسازی "XML-RPC" وردپرس را بهمنظور جستجوی فراگیر ترکیب نام کاربری و گذرواژه کاربر تا زمانیکه یک حساب معتبر کشف شود، هدف قرار میدهند.

"XML-RPC" یک نقطه پایانی است که کاربران خارجی میتوانند از راه دور، مطالب را از طریق وردپرس یا سایر APIها به یک سایت وردپرس ارسال کنند؛ این نقطه پایانی در دایرکتوری ریشه وردپرس در فایل "xmlrpc.php" واقع شده است.

مشکل «XML-RPC» این است که در اجرای پیشفرض خود، محدودیتی بر تعداد درخواستهای رابط کاربری که به سوی آن فرستاده میشود، اعمال نمیکند؛ بنابراین یک هکر میتواند در طول روز تلاش کند تا با ترکیبهای مختلف از نام کاربری و رمزعبور، وارد وبسایت شود. هیچکس هشداری دریافت نخواهد کرد، مگر اینکه ثبتها به صورت دستی بررسی شوند.

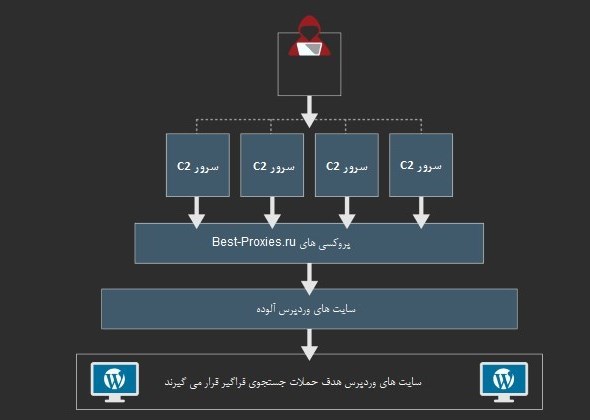

با توجه به شکل زیر، این حمله توسط یک عامل تهدید و با استفاده از چهار سرور فرمان و کنترل (C2) انجام میشود.

این سرورها، دستورالعملهای حمله را از طریق شبکهای با بیش از 14 هزار سرور پروکسی اجاره شده از سرویس "best-proxies [.] ru" ارسال و سپس این اطلاعات را به اسکریپتهای مخرب بر روی سایتهای وردپرس آلوده منتقل میکند.

این اسکریپتها لیستی از اهدافی را که از سرور فرمان و کنترل دریافت میکنند، میخوانند و سپس لیستی از گذرواژهها را بر اساس یک لیست از پیش تعریف شده از الگوهای رمزنگاری جمعآوری و در نهایت تلاش میکنند تا از گذرواژه جدید ایجاد شده برای ورود به حساب کاربری سایت دیگر استفاده کنند.

اگر اسکریپت تلاش کند تا بهعنوان کاربری با نام "alice" به سایت example.com وارد شود، گذرواژههایی مانند "alice1"، "alice2018" و غیره را ایجاد خواهد کرد؛ ممکن است این روش در یک سایت داده شده مؤثر واقع نشود اما در صورت استفاده در تعداد زیادی از اهداف، میتواند موفقیتآمیز باشد.

از آنجایی که مهاجمان از شبکهای از پروکسیها برای مخفی کردن محل سرورهای فرمان و کنترل خود استفاده میکنند، محققان نمیتوانند تمامی فعالیتهای این باتنت را پیگیری کنند اما با بررسی سایتهای آلوده، Defiant توانست اسکریپتهای جستجوی فراگیر مورد استفاده را پیدا کند.

این اسکریپتها، ورودی "POST" را از سرورهای C2 دریافت میکنند؛ این ورودی، دامنههای هدف و کلمههای مورد نیاز در هنگام حملات جستجوی فراگیر را به اسکریپت اعلام میکند.

هنگام بررسی بیشتر این اسکریپت، آنها متوجه شدند در صورتیکه اسکریپت از سایت آلوده حذف شود، یک آدرس URL را برای بازیابی لیست کلمات دریافت میکند.

به این ترتیب محققان توانستند آدرس IP یکی از سرورهای C2 را دریافت کنند؛ پس از دسترسی به سرور C2، آنها توانستند به دستورات مختلف صادر شده از این سرور و تعدادی از سایتهایی که بخشی از باتنت بودند، دسترسی پیدا کنند.

Defiant در تلاش است تا کاربران آلوده را از این حملات مطلع کند و این باتنت را از بین ببرد؛ از این رو، به صاحبان سایتهای وردپرس توصیه شده تا با نصب افزونه امنیتی وردپرس با نام "WordFence Defiant"، از سایت وردپرس خود در برابر حملات جستجوی فراگیر و لغتنامهای محافظت کنند.

انتهای پیام/